Für die SAP-Sicherheit greift die übliche SIEM-Überwachung oft zu kurz, da die speziellen SAP-Protokolle und -Auswertungen nicht verstanden und folglich keine Angriffsmuster ausgemacht und erkannt werden können. Warum dies so ist, was Unternehmen tun können, um SAP dennoch in ihr Monitoring zu integrieren und warum diese ganzheitliche Absicherung sogar zusätzliche Vorteile mit sich bringen kann, erklärt unser CTO Ralf Kempf dem IT Management Magazin in der Juli/August Ausgabe.

Für die SAP-Sicherheit greift die übliche SIEM-Überwachung oft zu kurz, da die speziellen SAP-Protokolle und -Auswertungen nicht verstanden und folglich keine Angriffsmuster ausgemacht und erkannt werden können. Warum dies so ist, was Unternehmen tun können, um SAP dennoch in ihr Monitoring zu integrieren und warum diese ganzheitliche Absicherung sogar zusätzliche Vorteile mit sich bringen kann, erklärt unser CTO Ralf Kempf dem IT Management Magazin in der Juli/August Ausgabe.

SIEM (Security Information and Event Management) dient der Sicherheit der IT-Umgebungen von Unternehmen und Organisationen und kombiniert Security Information Management (SIM) und Security Event Management (SEM), um Echtzeitanalysen von Sicherheitsalarmen zu erstellen. Durch das Sammeln, Korrelieren und Auswerten von Logdaten, Meldungen, Alarmen und Logfiles werden Angriffe, außergewöhnliche Muster oder gefährliche Trends erkannt. Damit bietet SIEM einen Überblick über sicherheitsrelevante Ereignisse in IT-Umgebungen und hilft, gesetzliche Vorgaben, Richtlinien und Compliance-Regularien der IT-Sicherheit zu erfüllen. Die wesentlichen Aufgaben: Berichte über sicherheitsrelevante Vorfälle wie erfolgreiche oder fehlgeschlagene Anmeldungen, aber auch Malware- und andere mögliche schädigende Aktivitäten bereitzustellen und Benachrichtigungen zu senden, wenn die Analyse ergibt, dass eine Aktivität gegen vorgegebene Regelsätze verstößt und somit auf ein mögliches Sicherheitsproblem hinweist.

Die Funktionsweise von SIEM

Kritische Aktivitäten können durch die Bündelung von Daten an einer zentralen Stelle, durch Analysemuster und Trends frühzeitig erkannt werden. Das Sammeln und die Interpretation der Daten erfolgen in Echtzeit und die gewonnenen Informationen werden unveränderbar gespeichert. Gängige Quellen für SIEM sind etwa Server, Firewalls, Router, IPS und IDS. Deren Daten werden an eine zentrale Station weitergeleitet, die sie für die Speicherung sichert, normalisiert, strukturiert und auswertet. Die Analysen nutzen Regeln, Korrelationsmodelle, maschinelles Lernen und künstliche Intelligenz, um Beziehungen zwischen den Einträgen zu generieren und Auffälligkeiten zu erkennen. Ein Angriff wird im Gegensatz zu anderen Security-Maßnahmen also nicht im Vorfeld abgewehrt, dessen Auswirkungen und Ausweitung können aber zum Beispiel durch Alarmierungen reduziert werden. Zudem erlauben diese und auch automatisierte Berichte Reaktionen auf unterschiedliche Bedrohungen in Echtzeit und nachträgliche Nachweise von Sicherheitsereignissen. Leider funktioniert dieses Prinzip kaum bei SAP-Systemen.

Parallelwelten: SAP und SIEM

Dass SIEM und SAP sich sozusagen auf Anhieb missverstehen hat eine ganze Reihe von Gründen: So hat das SIEM seinen Ursprung in der klassischen Netzwerktechnik, aus Zeiten unter DOS und Ethernet mit großen eigenständigen Mainframe Applikationen für Rechnungswesen, Controlling, Finanzwirtschaft, alle voneinander abgekoppelt. Als dann der IT-Kosmos immer vernetzter wurde, begann man mit SIEM zu überwachen, was auf dem Netzwerk-Layer passiert, mit den Fragestellungen, woher eigentlich eine Information stammt, wer darauf zugreift, was man bereits kennt oder was eben aus der Reihe fällt. Wichtig sind also Rule Sets, mit denen man prüft, was auf dem Netzwerk passiert, und daraus Schlüsse für die Sicherheit zieht. Klassische SIEM-Tools betrachten daher nicht einzelne Applikationen, sondern IT-Infrastrukturen. In den letzten Jahren wurde jedoch immer deutlicher, dass man auch Applikationen einbeziehen muss, ob Microsoft Dynamics, ein Produktplanungstool oder ein SPS in der Produktion. Bezüglich SAP folgt nun jedoch das große Aber: Es unterscheidet sich gravierend von anderen Applikationen und ist quasi ein Netzwerk für sich, mit SAP kann ich sehr viele verschiedene Dinge tun, sowohl mit Rollen und Berechtigungen als auch hinsichtlich Security. Viele Mechanismen sind zwar der IT sehr ähnlich, aber SAP differiert bereits hinsichtlich Nomenklatur und Rule Sets. Für die Netzwerktechnik und den Rest der IT ist SAP also quasi eine fremde Welt mit einer anderen Sprache und eigener Diktion. Deswegen findet sich in den Firmen auch noch oft die Trennung SAP und Rest der IT.

SAP stößt bei SIEM auf taube Ohren – müsste es aber nicht

Klassische SIEM-Tools konzentrieren sich also auf die Erkennung ungewöhnlichen Verhaltens innerhalb von Infrastrukturen. SAP-Systeme werden dabei jedoch oft nicht gehört. Schafft man keinen Zugang zu SAP, erkennt SIEM wenig mehr als ein Art Grundrauschen von Logs mit Millionen Einträgen, die am Ende kaum jemand deuten kann oder will. Anders gesagt: Für SIEM-Tools liegen SAP-Systeme im toten Winkel, denn sie haben keine speziellen SAP-Prüfregeln. Aufgrund fehlender Angriffsmuster werden Bedrohungen und auch Prüf-Attacken von Security-Teams daher meist nicht identifiziert. Exceptions in SAP können auf Netzwerkebene unauffällig scheinen und sind nur erkennbar, wenn man die Applikation selbst betrachtet. Diese Verständnisprobleme führen dazu, dass viele das Thema SAP gar nicht oder als Letztes anfassen, weil man ja lieber das angeht, was man versteht. Darum wird SAP oft stiefmütterlich behandelt und daher geschieht es häufig, dass selbst Unternehmen, die hochprofessionell IT-Security betreiben, die SIEM im Einsatz haben und alle Non-SAP-Bereiche par excellence beherrschen, SAP unwissentlich oder gar wissentlich ausblenden. Weil sie etwa hoffen, dass ihre SAP-Mitarbeiter dies irgendwie selbst kontrollieren, dass das unvollständige SIEM schon ausreichen wird oder weil man vielleicht nicht einmal weiß, dass es die Möglichkeit gibt, diese Lücke zu schließen. Hier muss sich wohl so mancher CISO von Unternehmen, die SIEM bereits im Einsatz haben, fragen lassen: Seid Ihr sicher, dass Ihr SAP auch ausreichend betrachtet? Falls nicht – führt beide Welten zusammen, denn dies macht einfach Sinn.

Das Beste aus beiden Welten

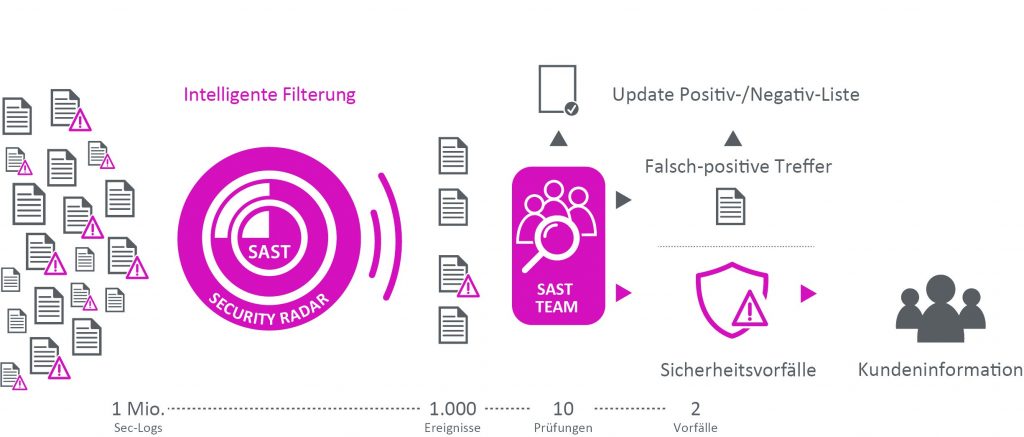

Da die Netzwerker effiziente Tools zur Übersicht geschaffen, dabei aber häufig vergessen haben, dass es um sie herum noch andere Welten gibt, gilt es im Rahmen ganzheitlicher Absicherung nun, beide Welten zum Vorteil des Unternehmens zusammenzuführen. Und hier kommt Software wie die SAST SUITE ins Spiel, die Events aus dem Applikationslayer herauszieht und so transportiert und übersetzt, dass die SIEM-Netzwerker damit etwas anfangen können. Die Erkennung von Angriffen auf Basis von Log-Dateien und die Auswertung von Netzwerkverkehr erfordert tiefe Kenntnisse über Angriffswege und -muster. Um diese Security-Daten auswerten zu können, ist ein intelligentes Management aller Informationen notwendig. Die sicherheitsrelevanten Events müssen aus der Fülle der Daten herausgefiltert und in den richtigen Kontext gestellt werden.

Der SAST Security Radar analysiert zur Gefahrenerkennung daher nicht nur SAP-Protokolle, sondern integriert auch Konfigurations- und Rollenanalysen. Die SAST SUITE speist diese Informationen aus SAP praktisch „out of the box“ in bestehende SIEM-Systeme aller Couleur ein und macht sie auswertbar. Das funktioniert vom kleinen bis zu den weltgrößten SAP-Systemen unserer Kunden, teilweise für über 1.000 Systeme. Ein weiterer Vorteil ist das Security Dashboard: Durch die Integration mit einem übergreifenden SIEM-Tool können alle sicherheitsrelevanten Vorfälle von SAP ERP- und S/4HANA Systemen mit anderen relevanten IT-Systemen konsolidiert werden. So findet SAP im SIEM Gehör und Unternehmen erhalten auf Knopfdruck eine bewertete Dashboard-basierte Darstellung ihres gesamten Sicherheitsstatus.

Ralf Kempf (CTO SAST SOLUTIONS)

Dieser Artikel ist im IT Management Magazin Juli/August 2021 erschienen und steht als kostenloser online Leser-Service auf it-daily.net zur Verfügung: https://www.it-daily.net/leser-service

Das könnte Sie auch interessieren:

Warum es wichtig ist, Transaktionen in SAP-Systemen zuverlässig zu überwachen

Verlieren Sie nicht den Überblick – ein Security-Dashboard schafft Transparenz für alle SAP-Systeme