Mit dem Hinweis 2941667 hat die SAP am 08.09.20 eine hoch kritische Schwachstelle im Batch Input Recorder via Direktaufruf von Programm RSBDCREC bekanntgegeben. Hiervon betroffen sind alle Systeme mit SAP-Basis Release 700 bis 755, also auch aktuellere Releases. Reagieren Sie schnell, damit kein schädliches Coding in Ihre SAP-Systeme eindringt!

Mit dem Hinweis 2941667 hat die SAP am 08.09.20 eine hoch kritische Schwachstelle im Batch Input Recorder via Direktaufruf von Programm RSBDCREC bekanntgegeben. Hiervon betroffen sind alle Systeme mit SAP-Basis Release 700 bis 755, also auch aktuellere Releases. Reagieren Sie schnell, damit kein schädliches Coding in Ihre SAP-Systeme eindringt!

SAP Security Note 2941667

Bei der direkten Ausführung des Batch-Input-Recorders (Programm RSBDCREC) erfolgt – ohne das Einspielen der Korrektur – keine Berechtigungsprüfung mittels Objekt S_BDC_MONI.

Anders ist es bei Ausführung des Batch-Input-Recorders via Transaktion SHDB. Hier wird das Objekt geprüft, womit dies als der sicherere Weg anzusehen ist.

⇒ Wir empfehlen Ihnen generell die Verwendung der Transaktion SHDB anstatt der direkten Ausführung des Programms RSBDCREC.

Für Sie bedeutet das, dass Sie unmittelbar betroffen sind, wenn Sie in Ihrem SAP-System den direkten Aufruf von Reports berechtigt haben. Dennoch raten wir Ihnen in jedem Fall die Korrekturanleitung einzuspielen.

Erhöhtes Risiko durch die Sicherheitslücke Code-Injection

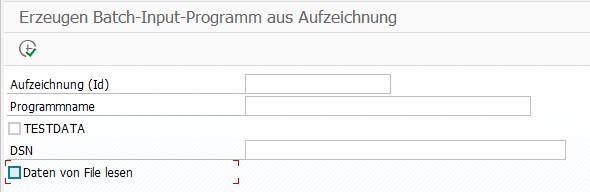

Die Gefahr bei der Verwendung des Programms besteht darin, dass ein Einschleusen von Coding während der Aufzeichnung einer Session möglich ist. Hierdurch kann schädliches Coding durch die Hintertür in Ihr System gelangen. Beispielsweise durch die Anpassung des DSN-Parameters.

Schließen Sie die Sicherheitslücke und spielen Sie folgende Korrektur so schnell wie möglich ein

Durch eine Veränderung des Verhaltens INSERT REPORT, mithilfe der zentralen API zur Anlage von Entwicklungsobjekten, verhindern Sie ein Einschleusen von Coding.

Nach dem Einspielen dieser Korrektur wird bei der Verwendung des Programms RSBDCREC das Objekt S_BDC_MONI mit den Parametern ‚BDCAKTI‘ (Wert ‚RSCP‘ und ‚ORCS‘) und ‚BDCGROUPID‘ (mit kundenspezifischem Wert) durchgeführt. Im Falle von Quelltexterstellungen wird das Berechtigungsobjekt S_DEVELOP als Mindestberechtigung geprüft.

Unsere Empfehlung für Sie: Importieren Sie diese Korrekturanleitung dringendst, um die Sicherheitslücke – auch unabhängig von Berechtigungen zum direkten Reportaufruf – zu schließen.

Benötigen Sie Unterstützung beim Einbau der Korrektur oder im Bereich Berechtigungen? Wir sind gerne Ihr Partner und bearbeiten zusammen mit Ihnen diese und weitere mögliche Schwachstellen. Informieren Sie sich vorab auf unserer Website oder kontaktieren Sie uns.

Steffen Maltig (Head of SAP Consulting, SAST SOLUTIONS)