SAP-Anwenderunternehmen und auch die DSAG fordern Security Dashboards für höhere Transparenz und die Signalisierung notwendiger Maßnahmen. Besonders kritisch sind jedoch Risiken, die erst aus einer Kombination mehrerer, für sich jeweils unkritischer, Ereignisse entstehen. Denn auch den besten Dashboards gelingt es nicht, solche unerkannten Sicherheitsvorfälle darzustellen.

SAP-Anwenderunternehmen und auch die DSAG fordern Security Dashboards für höhere Transparenz und die Signalisierung notwendiger Maßnahmen. Besonders kritisch sind jedoch Risiken, die erst aus einer Kombination mehrerer, für sich jeweils unkritischer, Ereignisse entstehen. Denn auch den besten Dashboards gelingt es nicht, solche unerkannten Sicherheitsvorfälle darzustellen.

Das folgende Interview zwischen Helge Sanden (Chefredakteur IT-Onlinemagazin) und Ralf Kempf (CTO SAST SOLUTIONS) ist am 2. März 2021 im IT-Onlinemagazin erschienen.

Herr Kempf, welche Trends beobachten Sie bei Schwachstellen, die für Angriffe auf SAP-Systeme ausgenutzt werden könnten?

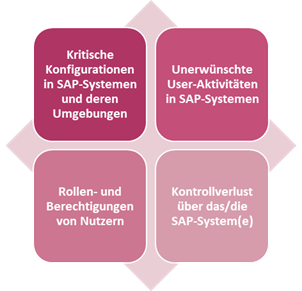

Interessant ist eigentlich viel mehr, dass die größten Schwachstellen von SAP-Systemen seit Jahren unverändert sind und doch in vielen Unternehmen noch nicht behoben wurden. Das ist zum einen eine fehlerhafte Systemkonfiguration, die zu viele Lücken für Angreifer lässt, dann der Missbrauch von User-Rollen und -Berechtigungen und als dritter Punkt das unerwünschte Verhalten von Nutzern im System, das zu internen Sicherheitsvorfälle führt.

Welche Fehleinschätzungen beobachten Sie diesbezüglich in Unternehmen?

Investitionen, die Unternehmen erfolgreich im Bereich der Berechtigungs- und Benutzerverwaltung tätigen, werden oftmals durch den fahrlässigen Umgang mit den grundlegendsten Sicherheitsmaßnahmen gefährdet. Das heißt, Unternehmen agieren sehr häufig bereits bei der Authentifizierung, dem User Management und bei den Berechtigungen. Sie vernachlässigen jedoch zwei weitere wichtige Bausteine für eine vollumfängliche Absicherung. Zum einen den Schutz der IT-Systeme und der Infrastruktur selbst zum anderen eine unternehmensweite Konsolidierung aller Sicherheitseinstellungen im Rahmen von Analysen und Reports.

Gerade bei der Implementierung moderner Security Dashboards für SAP-Landschaften sind viele Unternehmen noch unentschlossen. Eine Ursache scheint vermehrt der befürchtete Aufwand zu sein, der bei Entscheidern dem Wunsch nach größtmöglicher Transparenz und einem ganzheitlichen Überblick in Echtzeit gegenübersteht. Doch diese Vorbehalte sind aufgrund der hohen Effizienz eines Security Dashboards unklug und angesichts aktueller Bedrohungslagen sogar gefährlich. Denn der Einsatz bringt Vorteile sowohl bei der effektiven Echtzeitüberwachung als auch beim schonenden Umgang mit den internen IT-Ressourcen.

Und um den Herausforderungen der stetig komplexer werdenden Anforderungen im Bereich SAP Security weiterhin begegnen zu können, sind Dashboards zur transparenten Übersicht einfach essenziell. Kein SAP-Anwendungsunternehmen sollte auf diese Vorteile verzichten, denn aufgrund gleicher Software sind die Anforderungen an Sicherheit, Transparenz und Überwachung für alle letztlich identisch.

Wie kann man die Erkennungsquote kritischer Angriffe erhöhen?

Der Trendbegriff „Dashboard“ wird inzwischen gerne und vielfältig genutzt, oft schon für Produkte, die lediglich ein statisches Monitoring mit einer grafischen Oberfläche für die Anwendung kombinieren. Solche Oberflächen sind jedoch kaum adaptier- und justierbar. Doch gerade in der flexiblen Anpassung an nicht vorhersehbare Entwicklungen, wie zum Beispiel der aktuellen Bedrohungslage, liegt die Stärke eines ganzheitlichen Security Dashboards.

Ein echtes Security Dashboard visualisiert zielgruppengerecht Informationen über die Vielfalt der verschiedenen Systeme und Zuständigkeiten und ermöglicht einen einheitlichen Top-Down-Blick auf den erreichten Sicherheits- und Compliance-Standard – und das in Echtzeit. Zudem muss die Lösung nicht nur zeigen, wo es ein Problem gibt, sondern auch gleichzeitig eine Handlungsempfehlung zu dessen Eliminierung liefern.

Aufgrund der besonderen Komplexität der SAP-Systeme, in Kombination mit den vielen unternehmensinternen Bedarfsinteressen, erfordert die Implementierung eines Security-Dashboards jedoch eine hohe Kenntnis der internen Prozesse, der Verantwortlichkeiten und darüber hinaus ein tiefgreifendes SAP Security Know-how. Doch hieran mangelt es vielmals in den Unternehmen.

Was zeichnen gute Security Dashboards aus?

Ein Security Dashboard muss ermöglichen, die Daten je nach Situation zu kombinieren, egal aus welchem Bereich, und sowohl das Reporting für den IT-Security-Bereich als auch für Systemverantwortliche visualisieren.

Insbesondere Systemverantwortliche benötigen auf der ersten Ebene eine einfache Übersicht mit nur zwei Ampeln. Eine Ampel für den Bereich Konfiguration und Berechtigungen, die zweite für das Themenfeld SIEM/Echtzeitüberwachung. So weiß ein Verantwortlicher sofort, in welchem Bereich er aktiv werden muss und erhält auf einen Klick Details zu den Vorfällen und entsprechende Handlungsempfehlungen in Echtzeit.

In der Praxis müssen SAP-Kunden etwa das Ergebnis von 2.000 Einzelprüfhandlungen aus 300 SAP-Systemen täglich überwachen und dabei Schwachstellen durch kritische Konfigurationen und auffällige Nutzung erkennen. Dies ist auf einfache Weise und in Echtzeit nur mit einem Security Dashboard realisierbar, das die Möglichkeit bietet, über diverse Ebenen bis zu den Details der Alarmmeldung zu navigieren.

Gibt es typische Frühindikatoren für einen Angriffsversuch?

Die Frühindikatoren per se gibt es nicht, denn dafür sind Sicherheitslücken und Angriffsversuche einfach zu vielfältig und verändern sich zudem auch noch laufend.

Aber natürlich gibt es Warnsignale, die Unternehmen leider viel zu häufig ignorieren. Ich denke da beispielsweise an negative Ergebnisse aus einem Security Audit. Es ist fast erschreckend, dass immer wieder in Unternehmen bestimmte Schwachstellen bekannt sind, sie aber dennoch nicht beseitigt werden. Solche Erkenntnisse bleiben oftmals versteckt in Schubladen liegen. Es fehlt an einer gesunden Fehler-Kultur, in der ausschließlich relevant ist, Transparenz zu schaffen, Fehler ans Licht zu bringen und sich nicht auf das – eventuell sogar versehentliche – Fehlverhalten von Mitarbeiter*innen zu konzentrieren.

Eine unserer wichtigsten Empfehlungen ist es daher immer wieder: Reagieren Sie sofort, bewerten Sie Sicherheitslücken aufgrund ihrer Kritikalität und schieben Sie die Bereinigung nicht auf die lange Bank. Denn Zeit ist der entscheidende Faktor, sollte es wirklich einmal zu einem relevanten Angriff kommen.

Was tut man, wenn man einen laufenden Angriffsversuch feststellt?

Auch hier gibt es leider nicht das eine Patentrezept, das alles heilt. Denn die optimale Reaktion hängt ganz stark vom jeweiligen Angriffsversuch ab. Aber was alle Reaktionen eint ist, dass es ein sauber aufgesetztes Risikomanagement im Unternehmen braucht mit definierten Prozessen, wie man vorgeht, um Risikoszenarien zu durchlaufen. Hier helfen beispielsweise die Vorgehensmodelle von ISO2700x, BSI oder NIST.

Was erfahren wir von Ihnen bei der IT-Onlinekonferenz 2021?

Im SAST Expert Talk gewährt Andreas Feistl von LINDE Einblicke in die SAP Security-Strategie seines Unternehmens und zeigt, wie es durch die Integration der SAST SUITE in ihr SIEM-Monitoring gelungen ist, kritische und komplexe SAP-Sicherheitsvorfälle in Echtzeit zu erkennen.

Daneben erzählen wir aus unserer täglichen Praxis, so unter anderem von den Anforderungen an ein Security Information Center und wie Dashboards helfen, die permanente Überwachung von SAP-Systemen abzurunden. Denn wichtig ist, Incidents schnellstmöglich zu erkennen und zu bewerten, um entsprechende Gegenmaßnahmen möglichst unverzüglich einleiten zu können.

Was wird 2021 das dominierende Thema bei der SAP-Sicherheit?

Auffällig ist sicherlich, dass wir immer häufiger auf das Thema „Cloud“ angesprochen werden. Mein Tipp dazu: Sensible Daten gehören nicht außerhalb des eigenen Kontrollbereichs gespeichert. Entsprechend sollten Unternehmen Security-Lösungen und Dashboards on-premise realisieren und vorzugsweise nicht in der Cloud.

Vielen Dank für das Gespräch.

Die Fragen stellte Helge Sanden, Chefredakteur des IT-Onlinemagazins.

Ralf Kempf (CTO SAST SOLUTIONS)

Helge Sanden (Chefredakteur des IT-Onlinemagazins)

Weitere Artikel über Echtzeitüberwachung:

Verlieren Sie nicht den Überblick – ein Security-Dashboard schafft Transparenz für alle SAP-Systeme

SAP Security: Wie Sie mit einer Threat Intelligence-Lösung ganz entspannt bleiben können