SAP-Systeme enthalten zahlreiche Transaktionen, die ein schnelles Aufrufen von Anwendungen ermöglichen. Über Transaktionen ist jedoch auch ein Zugriff auf sensible Geschäftsprozesse oder vertrauenswürdige Informationen realisierbar. Sicherheitsrelevante Vorfälle müssen daher aus der Fülle der Daten herausgefiltert und in den richtigen Kontext gestellt werden. Um auffällige Events auswerten und analysieren zu können, bedarf es eines intelligenten Managements.

SAP-Systeme enthalten zahlreiche Transaktionen, die ein schnelles Aufrufen von Anwendungen ermöglichen. Über Transaktionen ist jedoch auch ein Zugriff auf sensible Geschäftsprozesse oder vertrauenswürdige Informationen realisierbar. Sicherheitsrelevante Vorfälle müssen daher aus der Fülle der Daten herausgefiltert und in den richtigen Kontext gestellt werden. Um auffällige Events auswerten und analysieren zu können, bedarf es eines intelligenten Managements.

Aufruf von Transaktionen in SAP-Systemen – kritisch oder unkritisch?

In SAP-Systemen finden sich eine Vielzahl von Transaktionen, die zum schnellen Aktivieren von SAP-Anwendungen in einem Arbeitsschritt dienen. Oftmals sind allerdings auch sicherheitsrelevante Bereiche über Transaktionen zugänglich. Mitarbeiter, die für die Absicherung der SAP-Systeme verantwortlich sind, müssen sich daher folgende Fragen stellen: Ist schon das reine Aufrufen einer Transaktion kritisch? Oder ist es erst dann sicherheitsrelevant, wenn eine bestimmte Aktion innerhalb der aufgerufenen Funktionen ausgeführt wird?

Eine permanente Überwachung Ihrer Transaktionen und Anwendungen als Schutz Ihrer SAP ERP- und S/4HANA-Umgebungen ist somit unerlässlich.

Reduzieren Sie Ihren Aufwand durch ein toolgestütztes Monitoring.

Ein klarer Vorteil einer toolgestützten Überwachung wie beispielsweise dem SAST Security Radar der SAST SUITE ist, dass bereits ein umfassender Katalog mit vordefinierten, kritischen Aktionen (Events) enthalten ist. Events sind aufgetretene Ereignisse im SAP-System. Unsere SAST SUITE analysiert diese Daten auf Besonderheiten. Über Filter haben Sie die Möglichkeit, Events auch individuell zu definieren, ebenso können Sie festlegen, wann diese auslösen sollen. Das erleichtert Ihnen das Monitoring kritischer Aktionen in Programmen und Funktionen zuverlässig, denn noch während eine Quelle Daten aus dem SAP-System ausliest, werden diese analysiert und auf Besonderheiten untersucht.

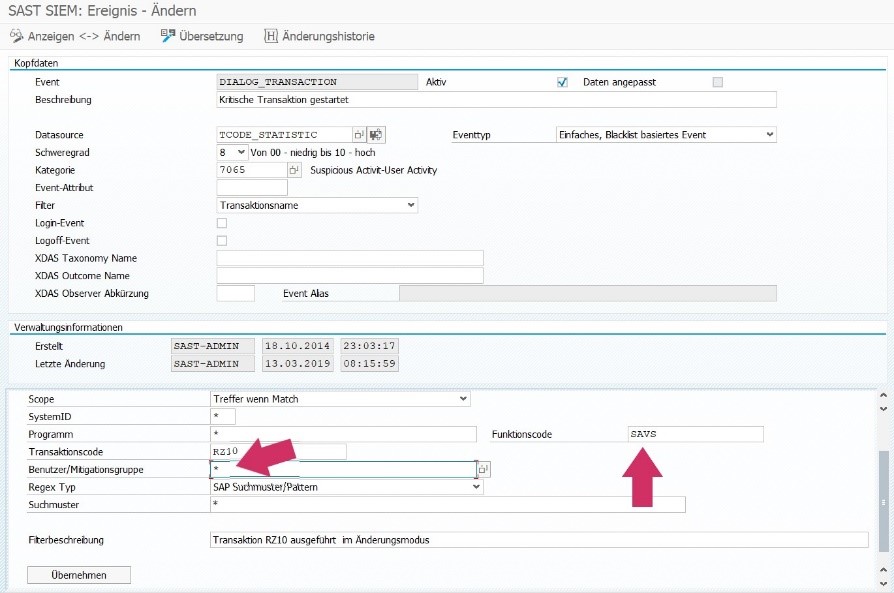

Bei der Nutzung kritischer Aktionen in Transaktionen, erscheint beispielsweise das Event „DIALOG_TRANSACTION“, und zwar immer dann, wenn OK Codes / Buttons aus den Filtereinstellungen ausgelöst werden. Ebenso beim Anwenden der Transaktion „RZ10“. Hierzu ist grundsätzlich jeder SAP-Basis-Mitarbeiter berechtigt, denn oftmals dient der Aufruf nur zur Ansicht eines bestimmten Parameterwerts der Konfiguration. Solange dort keine Änderung stattfindet, ist dieses Verhalten daher absolut unkritisch. Genauer hinsehen und alarmiert werden sollten Sie jedoch, wenn Parameter geändert und auch gespeichert werden. Damit allerdings nur genau diese Aufrufe erscheinen, wird der sogenannte Funktionscode benötigt.

Mit dem SAST Security Radar in nur zwei Schritten Ihre Transaktionen erfolgreich überwachen.

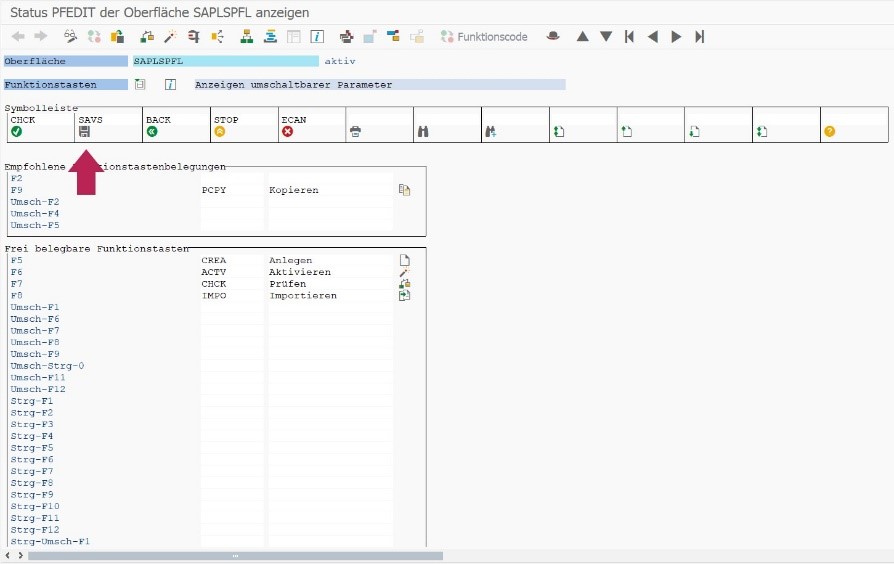

Um an einen Funktionscode zu gelangen, wählen Sie zunächst die entsprechende Transaktion, hier am Beispiel von RZ10. Über das Menü öffnet sich mit einem Doppelklick das Feld „Oberflächenstatus“. In dieser Ansicht sehen Sie zu jeder Schaltfläche den dazu gehörige Funktionscode:

Abb.: Oberflächenstatus der Transaktion RZ10

Bevor Sie eine Transaktion mit dem ermittelten Funktionscode einpflegen, lassen Sie sich zunächst alle kritischen Event-Aufrufe mit den möglichen Funktionscodes auflisten. Im Änderungsmodus haben Sie dann die Möglichkeit, den entsprechenden Code zu hinterlegen:

Abb: Definition eines Events „DIALOG_TRANSACTION“ für RZ10

Auf diese einfache Weise stellen Sie mit dem SAST Security Radar die Überwachung kritischer Transaktionen, sowie das Ausführen kritischer Aktionen in Programmen und Funktionen zuverlässig sicher.

Und durch die Integration mit einem übergreifenden SIEM (Security Information and Events Monitoring) oder SOAR (Security Orchestration, Automation and Response) Tool können Sie darüber hinaus alle sicherheitsrelevanten Vorfälle Ihrer SAP ERP- und S/4HANA-Systeme mit anderen, relevanten IT-Systemen konsolidieren. So erhalten Sie auf Knopfdruck eine Darstellung Ihres gesamten Sicherheitsstatus.

Möchten auch Sie Transaktionsvorgänge zuverlässig analysieren und somit Ihre SAP-Systeme vor Angriffen schützen? Dann informieren Sie sich auf unserer Website und nehmen Sie gerne Kontakt mit uns auf.

Viktor Vogt (SAP Security Consultant, SAST SOLUTIONS)

Folgendes könnten Sie auch interessieren:

SAP-Systeme laut Studie besonders anfällig für Insider-Attacken

SAP Home goes rogue – Angriffsszenarien über die SAP GUI, die verhindert werden können