„Wir konnten die Eintrittswahrscheinlichkeiten kritischer Events mit Hilfe der SAST SUITE deutlich reduzieren.

Durch die Einführung eines Security Dashboards haben wir darüber hinaus die Sichtbarkeit von Vorfällen deutlich verbessern können.

So sind wir jetzt in der Lage auf kritische Ereignisse wesentlich schneller zu reagieren.“

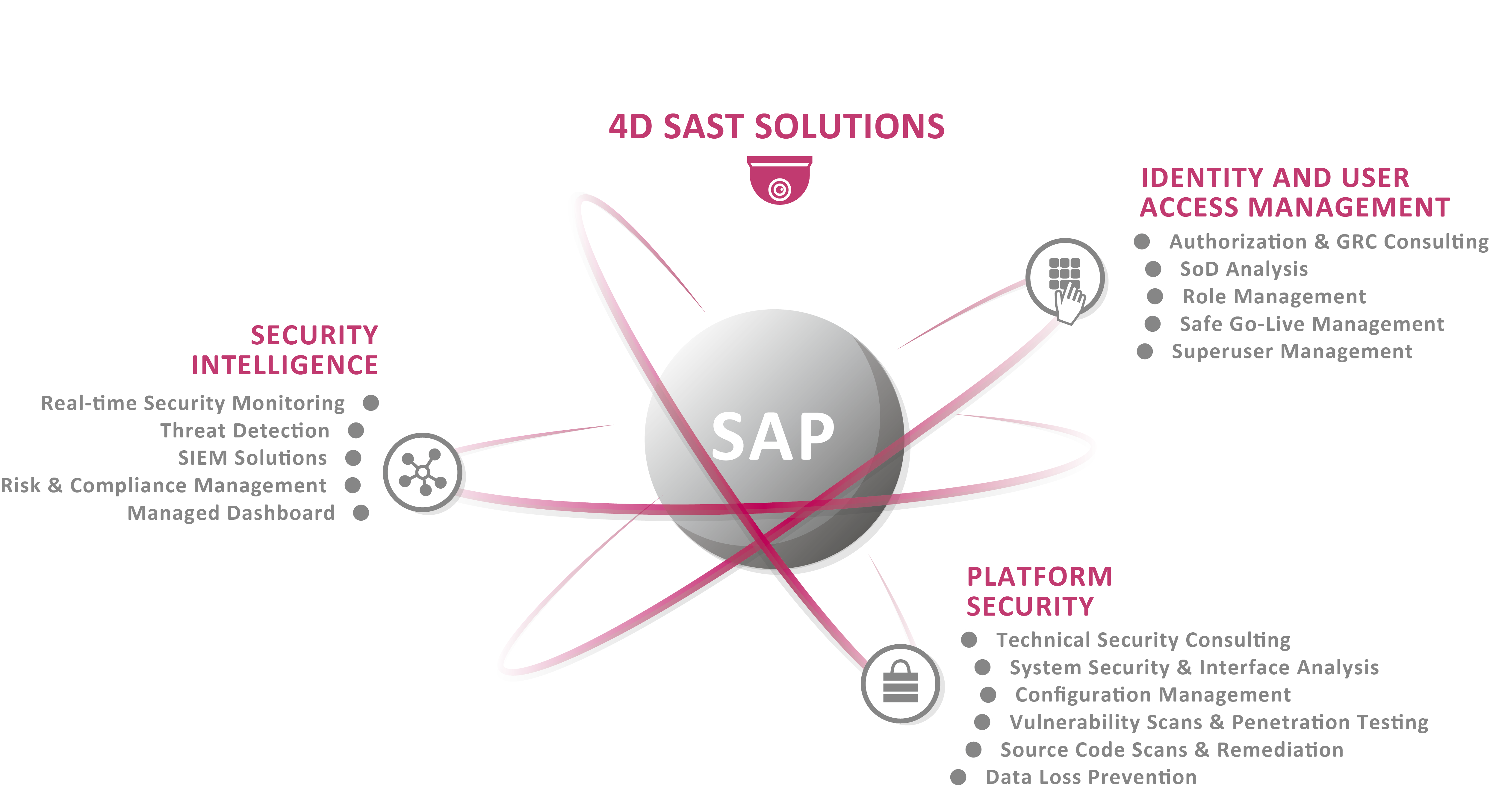

Success Story "Weltweite SAP-Absicherung mit Echtzeit-Überwachung"

Success Story "SAP-Risikomanagement als Managed Service"