So steht es um die Sicherheit von Unternehmen In einer v...

SAP Security und SIEM-Integration: Durchblick mit Dashboards

Die Forderungen nach einem Security Dashboard werden lauter

Anfang Mai erneuerte der Arbeitskreis Vulnerability Management im Rahmen der DSAG-Technologietage seine Forderung nach einem Security Dashboard, das SAP bereits seit Jahren ankündigt. Angesichts der aktuellen Bedrohungslage ist es ratsam, nun nicht mehr darauf zu warten, zumal inzwischen gute Lösungen von Security-Spezialisten existieren, die zusätzlich die Integration der SAP Security in die gesamte Sicherheitsarchitektur von Unternehmen optimieren. In puncto ganzheitliche IT Security lohnt sich dazu ein Blick auf die Betreiber kritischer Infrastrukturen (KRITIS) und das neue IT-Sicherheitsgesetz 2.0.

Laut aktueller Bitkom-Studie vom 31. August entstehen 203 Milliarden Euro Schaden pro Jahr durch Angriffe auf deutsche Unternehmen, 84 Prozent der Befragten waren im vergangenen Jahr sicher betroffen. „Spätestens mit dem russischen Angriffskrieg gegen die Ukraine und einer hybriden Kriegsführung auch im digitalen Raum ist die Bedrohung durch Cyberattacken für die Wirtschaft in den Fokus von Unternehmen und Politik gerückt“, sagte Bitkom-Präsident Achim Berg. 45 Prozent der Unternehmen meinen, dass Cyberattacken ihre geschäftliche Existenz bedrohen können – im Vorjahr waren es noch 9 Prozent. Vor allem Betreiber kritischer Infrastrukturen erleben einen Anstieg der Angriffe: Hier sagen insgesamt 87 Prozent, die Attacken haben eher bis stark zugenommen. Allerdings, so Berg, zeigen die Ergebnisse in diesem Jahr auch, dass Unternehmen mit geeigneten Maßnahmen dafür sorgen können, dass Angriffe abgewehrt werden oder zumindest der Schaden begrenzt wird.

Das IT-Sicherheitsgesetz 2.0

Von staatlicher Seite setzt hier die neue Cybersicherheitsagenda des Bundesinnenministeriums an, die zunächst vor allem eine Absichtserklärung zur Umstrukturierung für eine starke Sicherheitsarchitektur ist, während das in diesem Jahr in Kraft getretene SiG 2.0 für kritische Infrastrukturen hier bereits Tatsachen schafft. Es fordert prozessuale, direktive und reaktive Maßnahmen, unter anderem Sicherheitsüberwachung in den Systemen und Monitoring-Maßnahmen, um im Vorfeld die Härtung der Systeme nach Marktstandard durchzuführen. Und es gibt konkrete Auflagen, die Infrastruktur und Prozesse so zu definieren, dass sie prüffähig sind und alle zwei Jahre abgenommen werden können. Diese Qualität der Architektur und der Prozesse setzt ein Umdenken voraus. Man kann nicht einfach weiterverfolgen, was man immer getan hat, sondern muss konkrete Vorgaben erfüllen. Verantwortung wurde damit neu definiert und Überwachungs- und Kontrollmechanismen müssen integriert und nun in Echtzeit auswertbar sein.

Schwachstelle SAP

Gerade am Beispiel SAP-Systemlandschaften lässt sich verdeutlichen, dass die Vorgaben des SiG 2.0 zeitgemäß sind und auch für Non-KRITIS-Unternehmen in die richtige Richtung gehen, aber logischerweise nicht alle Schwachstellen abdecken können. Für SAP S/4HANA etwa haben sich die Anforderungen nochmals verändert, Datenbank, User Interface, Gateway, Applikationen und Berechtigungen sind enger zusammengewachsen, der Zugriff auf wichtige Daten ist komplexer geworden – und somit auch schwieriger zu überwachen. SiG 2.0 fordert ein detailliertes Business Continuity Planning und Desaster-Recovery-Szenarien mit dem Einsatz von IDS nach dem „neuesten Stand der Technik“ (§ 8a). IDS erkennen und konkretisieren Angriffe mithilfe von Log-Dateien, die nun nicht nur aufgezeichnet, sondern auch ausgewertet werden müssen. Damit sind SIEM-Systeme für das schnelle Identifizieren von Cyberattacken künftig unverzichtbar, wenn auch für SAP meist nicht ausreichend.

SAP, eine Welt für sich

SIEM kombiniert Security Information Management (SIM) und Security Event Management (SEM), um Analysen von Sicherheitsalarmen zu erstellen. Wesentliche Aufgaben sind, Berichte über sicherheitsrelevante Vorfälle bereitzustellen und Benachrichtigungen zu senden, wenn eine Aktivität gegen vorgegebene Regelsätze verstößt. Die Analysen nutzen Regeln, Korrelationsmodelle, maschinelles Lernen und künstliche Intelligenz, um Beziehungen zwischen den Einträgen zu generieren und Auffälligkeiten zu erkennen. Leider funktioniert dieses Prinzip kaum bei SAP-Systemen, da die speziellen SAP-Protokolle und -Auswertungen nicht verstanden und folglich keine Angriffsmuster ausgemacht und erkannt werden. Klassische SIEM-Tools betrachten nicht einzelne Applikationen, sondern IT-Infrastrukturen. In den letzten Jahren wurde zwar immer deutlicher, dass man auch Applikationen einbeziehen muss, ob Microsoft Dynamics, ein Produktplanungstool oder ein SPS in der Produktion. SAP ist jedoch eher ein Netzwerk für sich, sowohl Rollen und Berechtigungen betreffend als auch hinsichtlich Security, und differiert bereits hinsichtlich Nomenklatur und Rule Sets.

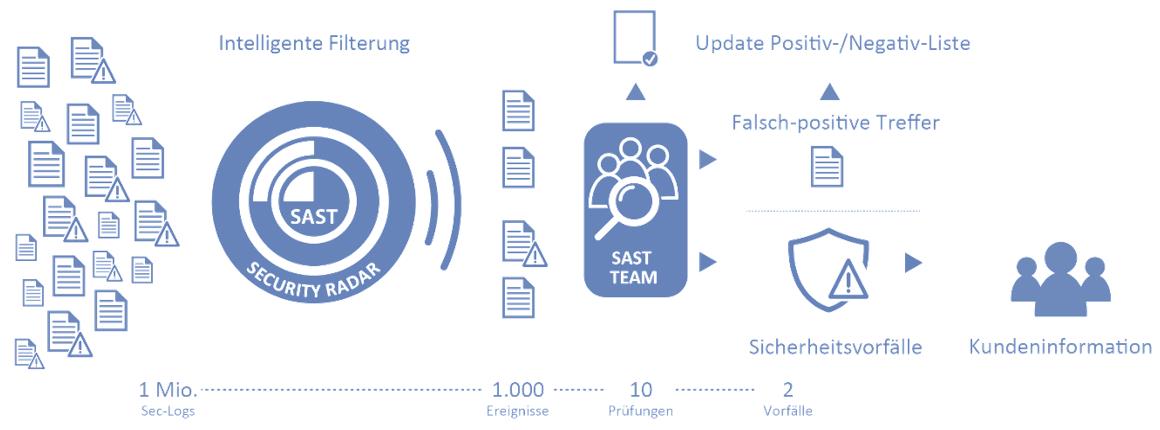

Intelligente Filterung einbinden

Ein nach wie vor erhebliches Risiko in der Sicherheitsarchitektur resultiert aus diesem mangelnden Zusammenspiel von SIEM mit SAP. Hier sind nun die SAP-Anwenderunternehmen gefragt. Ohnehin wollen laut aktuellem DSAG-Investitionsreport 2022 vier von fünf SAP-Kunden in die Verbesserung ihrer Cybersecurity investieren. Schafft man keinen Zugang zu SAP, erkennt SIEM wenig mehr als ein Art Grundrauschen von Logs mit Millionen Einträgen. Exceptions in SAP können auf Netzwerkebene unauffällig scheinen und sind nur erkennbar, wenn man die Applikation selbst betrachtet. Diese Verständnisprobleme führen oft dazu, dass das Thema SAP gar nicht erst angegangen oder stiefmütterlich behandelt wird – selbst bei Unternehmen, die hochprofessionell IT Security betreiben, die SIEM im Einsatz haben und alle Non-SAP-Bereiche par excellence beherrschen. Für diesen sicherheitskritischen „blinden Fleck“ gibt es jedoch Lösungen, denn inzwischen existieren Möglichkeiten zur ganzheitlichen Absicherung beider Welten.

Integration in das SIEM

Spezialisierte Software-Tools können die Events aus dem Applikationslayer herausziehen und so transportieren und übersetzen, dass SIEM-Netzwerker damit etwas anfangen können. Die Erkennung von Angriffen auf Basis von Log-Dateien und die Auswertung von Netzwerkverkehr erfordern tiefe Kenntnisse über Angriffswege und -muster. Die sicherheitsrelevanten Events müssen aus der Fülle der Daten herausgefiltert und in den richtigen Kontext gestellt werden. Um diese Security-Daten auswerten und ins SIEM einbinden zu können, ist somit ein intelligentes Management aller Informationen notwendig. Ein gutes Tool zur Gefahrenerkennung analysiert daher nicht nur SAP-Protokolle, sondern integriert auch Konfigurations- und Rollenanalysen, speist diese Informationen aus SAP praktisch „out of the box“ in bestehende SIEM-Systeme aller Couleur ein und macht sie auswertbar. Durch ihre Integration mit dem SIEM-Tool können dann alle sicherheitsrelevanten Vorfälle von SAP-Landschaften mit anderen relevanten IT-Systemen konsolidiert werden.

SAP Security braucht Expertise

Hier nun spielt das eingangs geforderte integrierte Dashboard eine entscheidende Rolle, es schafft zusätzlich Transparenz über alle Systeme. Nicht nur KRITIS-Unternehmen, sondern alle mit realistischem Sicherheitsbedürfnis erhalten so auf Knopfdruck eine bewertete visualisierte Darstellung und Dokumentation ihres gesamten Sicherheitsstatus. Essenziell für die sofortige Umsetzung von SiG 2.0 ist also beim Beispiel SAP die Einbindung eines professionellen Security-Partners, um nicht nur die Anforderungen des neuen IT-Sicherheitsgesetzes 2.0 wirksam zu erfüllen, sondern gleichzeitig die Revisionssicherheit der SAP-Systemlandschaft zu erhöhen. Durch den Einsatz spezialisierter Software können Ableitungen der Template-Rollen je nach Organisation der Kunden realisiert werden. Im Betrieb dient sie zur Validierung der Rollen und Berechtigungen auf Sicherheit und SoD, zur Nutzungsanalyse, weiteren Optimierung von Rollen und Berechtigungen und zum Einsatz der Notfall-User-Funktionalität für Support-Aufgaben der Mitarbeiter. Gerade eine anstehende S/4HANA-Migration kann unter der Perspektive des SiG 2.0 auch als Chance genutzt werden, um die eigene IT-Sicherheit auf ein neues Level zu heben. Sie gibt etwa Gelegenheit, die alten Schnittstellen zu bereinigen und vor allem zu standardisieren – ein enormer Sicherheitsgewinn.

Dashboards: Visualisierung ermöglicht Sicherheit

Unternehmen versuchen häufig, bei der Schwachstellen-Erkennung anzusetzen und diese zu automatisieren. Doch diese lässt sich nicht so einfach erlernen, führt häufig zum Überlernen oder falschem Training und dann greift ein Algorithmus bei echten Bedrohungen in der Folge auch mal nicht ein. Oberste Priorität hat stattdessen, die Bereitstellung von Informationen zu automatisieren und zu optimieren. Durch die Einbindung mit einem übergreifenden SIEM-Tool können alle sicherheitsrelevanten Vorfälle von SAP ERP- und S/4HANA Systemen mit anderen relevanten IT-Systemen konsolidiert werden. So findet SAP im SIEM Gehör und Unternehmen erhalten auf Knopfdruck eine bewertete Darstellung ihres gesamten Sicherheitsstatus in Echtzeit. Zweckgebundene Security Dashboards bieten eine neue Qualität der Transparenz aktueller Sicherheitslagen. Zudem zeigt gerade hier ein gezielter Know-how-Aufbau für interne Security-Experten einen der größten Effekte. Denn nur wer Angriffsszenarien wirklich durchdringt, kann sie auch effektiv bewältigen. So lassen sich mit Dashboards Ergebnisse für Security Teams nachvollziehbar visualisieren und ermöglichen die zeitnahe Identifikation von und Reaktion auf Änderungen der Bedrohungslage.

Ralf Kempf (Vice President ABAP Pathlock)

Ralf Kempf (Vice President ABAP Pathlock)

Dieser Artikel wurde am 16. September 2022 in der KES veröffentlicht.

Dieser Artikel wurde am 16. September 2022 in der KES veröffentlicht.